Алгоритм захисту від DDoS-атак

На анімації промодельований процес атаки на мережу підприємства. Шкідливий трафік на рівні з корисним надходить у внутрішню мережу. Спершу дані надходять на пристрій аналізу трафіку. На даній стадії застосовуються найпростіші алгоритми фільтрації — статичні таблиці за допомогою яких з’являється можливість блокувати шкідливий трафік від певних вузлів (наприклад по IP). Управління даними вузлом… Читати ще >

Алгоритм захисту від DDoS-атак (реферат, курсова, диплом, контрольна)

Існують основні рішення по захисту від атак:

- 1. програмні рішення;

- 2. апаратні рішення;

- 3. хмарні рішення.

Програмні рішення — найпоширеніше на ринку, найчастіше представляє собою набір правил фільтрації трафіку, які складені розробником на особистому досвіді. Дане рішення досить просто встановити прямо на сервер на якому працює ресурс, але допоможе тільки від малопомітних атак виду вандалізм.

Апаратні рішення — представляють собою створення розподіленої мережевої структури з великим запасом пропускається трафіку. Використовуються в масштабних мережевих структурах, таких як: точки обміну трафіком, дата-центри, великі регіональні провайдери.

Хмарні рішення являють із себе мережеву структуру з великою пропускною здатністю, до складу якої вводяться сервера для фільтрації шкідливого трафіку. Таким чином, така мережа поступово буде фільтрувати негативний трафік і знижувати кількість шкідливих пакетів. Аналіз трафіку є досить складним завданням, тому деякі компанії патентують свої алгоритми, наприклад компанія «Black Lotus» запатентувала алгоритм «Human Behavior Analysis», який визначає хто генерує трафік, людина або бот; компанія «Arbor» надає свій продукт «PeakFlow» який має сигнатурний підхід до фільтрації небажаного трафіку.

Визначивши причини виникнення і проблеми, що підлягають вирішенню при боротьбі з даним видом атак, з’являється можливість знайти методи вирішення даних проблем.

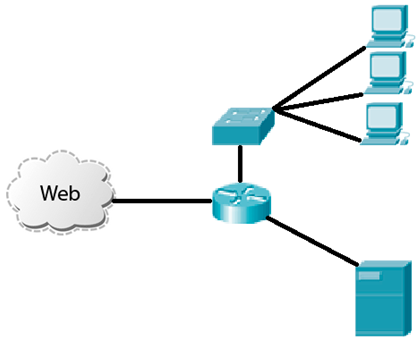

На анімації наведено принцип роботи модельованої системи.

Рис. 2.2 — Принцип роботи модельованої мережі (анімація: 7 кадрів, 7 циклів повторення, 24 кілобайт)

На анімації промодельований процес атаки на мережу підприємства. Шкідливий трафік на рівні з корисним надходить у внутрішню мережу. Спершу дані надходять на пристрій аналізу трафіку. На даній стадії застосовуються найпростіші алгоритми фільтрації - статичні таблиці за допомогою яких з’являється можливість блокувати шкідливий трафік від певних вузлів (наприклад по IP). Управління даними вузлом (заповнення таблиць) виконує сервер, який знаходиться в мережі відразу за першим пристроєм. Цей сервер виконує активну верифікацію даних і збирає статистику про шкідливий трафік та його джерелах. Після встановлення джерела-шкідника він передає інформацію про нього в перший пристрій і, таким чином, блокує його. Щоб до заблокованих вузлів не були довірені та інші робочі пристрої, сервер виконує постійний активний аналіз всього трафіку. Далі сервер виконує лімітування швидкості і перенаправляє перевірений трафік в мережу підприємства. Трафік доставляється до вузлів призначення з корпоративної мережі без проблем і перевантажень.

атака комп’ютерний мережа трафік.